🌐 Configuración de Red en Packet Tracer

🔧 Configuración del Switch (Cisco 2960-24TT)

📌 Objetivo: Configurar el switch para conectar clientes y servidores correctamente.

💻 Configuración aplicada en el puerto FastEthernet0/3:

interface FastEthernet0/3

speed auto

duplex auto

switchport mode access

switchport access vlan 1

no shutdown

📢 Explicación:

✅ Se configura la velocidad (speed auto) y el modo dúplex (duplex auto).

✅ Se establece el puerto como acceso (switchport mode access), asegurando que solo se conecten dispositivos finales y no otros switches.

✅ Se asigna el puerto a la VLAN 1 (switchport access vlan 1).

✅ no shutdown activa el puerto.

📝 Nota: VLAN 1 es la predeterminada, pero si la red necesita segmentación, se pueden definir otras VLANs.

🛜 Configuración del Router (Cisco ISR 4331)

📌 Objetivo: Configurar la interfaz del router para permitir la comunicación entre dispositivos y acceso a la red.

🌍 Configuración aplicada en la interfaz GigabitEthernet0/1:

interface GigabitEthernet0/1

ip address 192.168.1.1 255.255.255.0

speed auto

duplex auto

no shutdown

📢 Explicación:

✅ Se asigna la IP 192.168.1.1/24, que funcionará como puerta de enlace de la red.

✅ Se configuran los parámetros de velocidad y dúplex automáticamente.

✅ no shutdown activa la interfaz para que empiece a funcionar.

📝 Nota: Este router conecta la red a Internet y permite la comunicación entre los dispositivos conectados al switch.

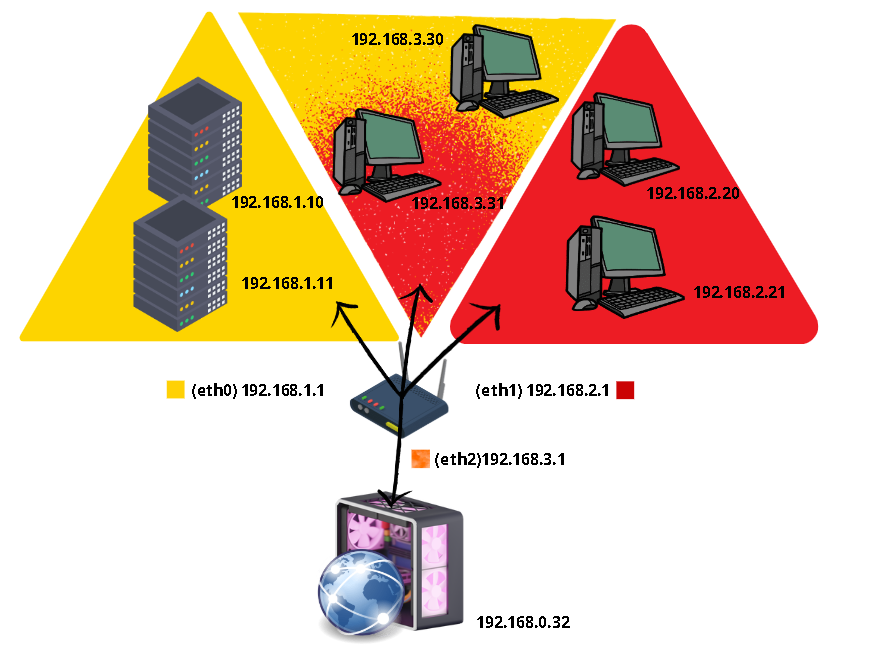

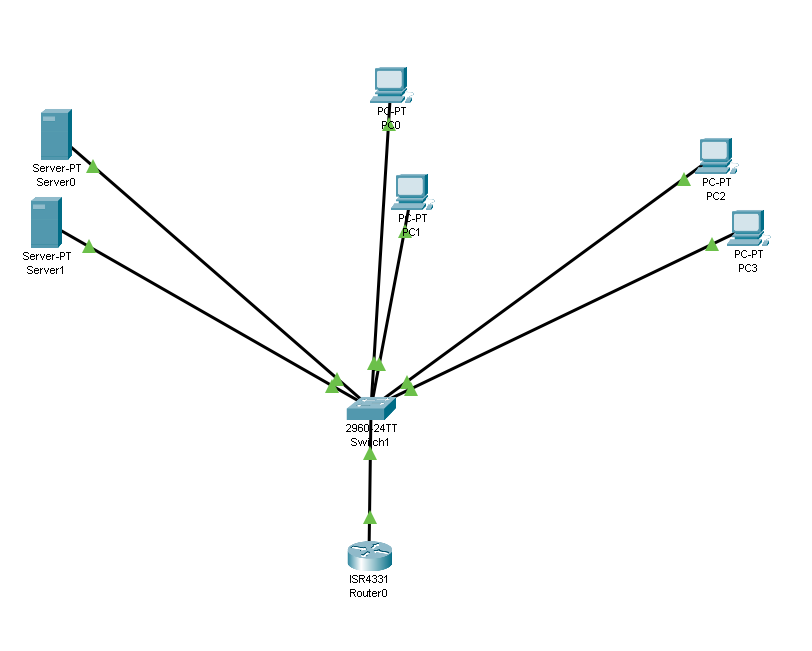

📊 Topología de Red

📡 Componentes:

- 🌍 Router (ISR 4331) → Gestiona el tráfico de la red.

- 📌 Switch (2960-24TT) → Interconecta todos los dispositivos.

- 🖥️ PCs y servidores → Dispositivos finales que acceden a la red.

🖼️ Esquema:

🔌 Todos los dispositivos están conectados al switch.

🔗 El switch se comunica con el router a través de GigabitEthernet0/1.

🌎 El router maneja la IP 192.168.1.1, sirviendo de puerta de enlace para la red.

✅ Conclusión

✔️ Se ha configurado correctamente el switch y el router para permitir la conectividad en la red.

✔️ La IP 192.168.1.1 en el router facilita la comunicación entre dispositivos.

✔️ Se pueden agregar VLANs en el futuro para una mejor segmentación.

🚀 ¡Red operativa y lista para pruebas de conectividad! 🎉