👥 Com Afegir Usuaris a WordPress

Aquesta pàgina explica com pots afegir i gestionar usuaris al teu lloc web de WordPress. Afegir usuaris és essencial per gestionar equips de treball, crear perfils personalitzats i assignar permisos específics a cada persona segons les seves necessitats.

🔹 1️⃣ Afegir un Nou Usuari des del Panell d’Administrador

Per afegir un usuari nou a WordPress cal accedir a l’administrador del teu lloc web i seguir aquests passos:

Inicia sessió al tauler d’administració de WordPress (normalment a

www.tudomini.com/wp-admin).A la barra lateral esquerra, fes clic a Usuaris > Afegir nou. 📋

Completa els camps necessaris per al nou usuari:

- Nom d’usuari: Específica un nom únic per a l’usuari. És el que utilitzaran per iniciar sessió.

- Correu electrònic: Indica una adreça de correu electrònic vàlida.

- Nom i Cognoms (opcional): Pots afegir aquesta informació per personalitzar més l’usuari.

- Contrassenya: Assigna una contrasenya segura. WordPress et mostrarà la força de la contrasenya.

- Rol: Aquesta és una de les opcions més importants! Pots assignar diferents permisos segons el rol que vulguis donar a l’usuari:

- Administrador: Té control total sobre el lloc web.

- Editor: Pot gestionar i publicar articles i pàgines.

- Autor: Pot escriure i publicar els seus propis articles.

- Col·laborador: Pot escriure articles, però no pot publicar-los.

- Subscriptor: Té accés al seu perfil, però no pot modificar el contingut del lloc web.

Fes clic a “Afegir nou usuari” un cop hagis completat tots els camps.

✅ Recorda: Un cop creat l’usuari, rebrà un correu electrònic amb les seves dades d’inici de sessió i el rol assignat.

🔹 2️⃣ Modificar o Eliminar Usuaris

Si necessites modificar o eliminar un usuari, segueix aquests passos:

- A Usuaris > Tots els usuaris, trobaràs una llista de tots els usuaris registrats al teu lloc web.

- Fes clic sobre el nom de l’usuari que vols modificar.

- Des d’aquí, pots:

- Canviar el correu electrònic, el rol o la contrasenya.

- Eliminar l’usuari fent clic a “Eliminar” al final de la pàgina.

⚠️ Important: Si elimines un usuari, WordPress et preguntarà si vols eliminar també el contingut creat per aquell usuari (articles, comentaris, etc.). Pots optar per transferir-los a un altre autor o eliminar-los definitivament.

🔹 3️⃣ Afegir Usuaris Mitjançant un Plugin

Si tens molts usuaris per afegir i vols fer-ho de manera més eficient, pots utilitzar un plugin de WordPress com “User Role Editor” o “WP Multisite User Management” per afegir múltiples usuaris a la vegada.

📥 Passos:

- Ves a Plugins > Afegir nou.

- Cerca “User Role Editor” o el plugin que prefereixis.

- Instal·la i activa el plugin.

- Segueix les instruccions del plugin per afegir i gestionar usuaris de manera més senzilla.

🔹 4️⃣ Assignar Permisos Avançats als Usuaris

Per a una personalització més avançada, pots utilitzar plugins que permetin assignar permisos específics a cada usuari, com per exemple:

- User Role Editor: Et permet crear rols personalitzats i assignar permisos específics a cada rol.

- Members: Plugin que et permet gestionar els rols i permisos de manera molt detallada.

💡 Tip: Sempre assegura’t de no assignar més permisos dels necessaris. Un usuari amb massa privilegis pot fer canvis que podrien afectar el rendiment o la seguretat del lloc.

🔹 5️⃣ Controls de Privacitat i Seguretat

Com a administrador, és important gestionar la seguretat dels usuaris. Algunes recomanacions són:

- Utilitzar contrasenyes segures: Assegura’t que tots els usuaris utilitzin contrasenyes fortes, amb combinacions de lletres, números i caràcters especials.

- Instal·lar un plugin de seguretat: Utilitza plugins com Wordfence o Sucuri per protegir el teu lloc web.

- Limitació de les teves sessions d’usuari: Configura un temps de sessió limitat perquè els usuaris hagin de tornar a iniciar sessió després d’un temps de inactivitat.

🛠 6️⃣ Consells Addicionals per a Administradors de WordPress

- Revisar periòdicament els usuaris: Realitza revisions periòdiques per comprovar si els usuaris tenen permisos excessius o no necessaris.

- Gestionar les subscripcions de comentaris i notificacions: Si utilitzes formularis de comentaris, assegura’t que els usuaris estiguin registrats de manera adequada per evitar bots i comentaris no desitjats.

- Activa l’autenticació en dos passos: Per afegir una capa extra de seguretat a l’inici de sessió.

🔐 Seguretat primer! Recorda que una bona gestió d’usuaris és fonamental per garantir la seguretat del teu lloc web i la protecció de les dades dels usuaris.

🎉 Conclusió: Afegir i gestionar usuaris a WordPress és un procés senzill, però és essencial entendre com configurar els rols i permisos correctament per mantenir la seguretat del teu lloc web. Des de la creació de comptes fins a la gestió de permisos avançats, pots personalitzar la configuració per adaptar-la a les necessitats del teu lloc web.

📹 Video: Al final d’aquest post trobaràs un vídeo on et mostro com afegir usuaris a WordPress pas a pas, des de la creació fins a la configuració de permisos. 🎬

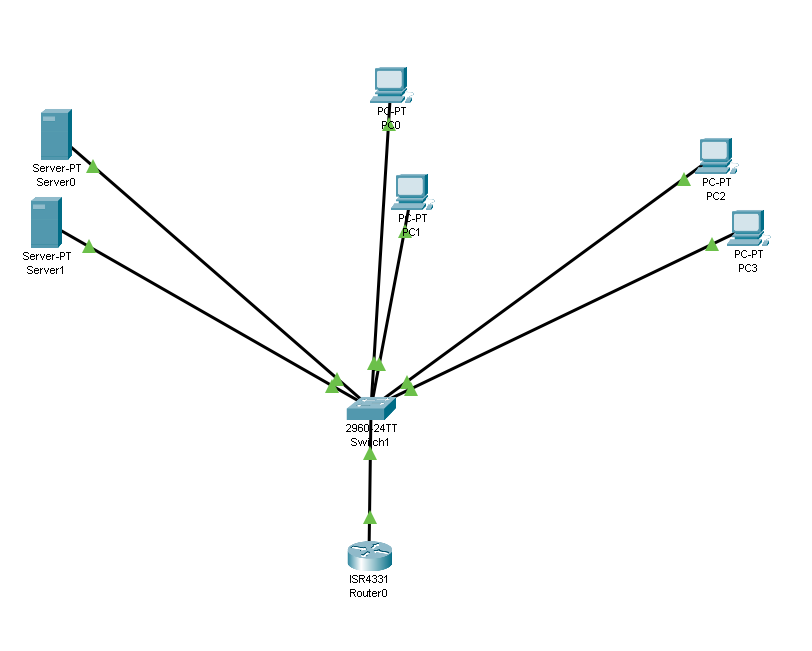

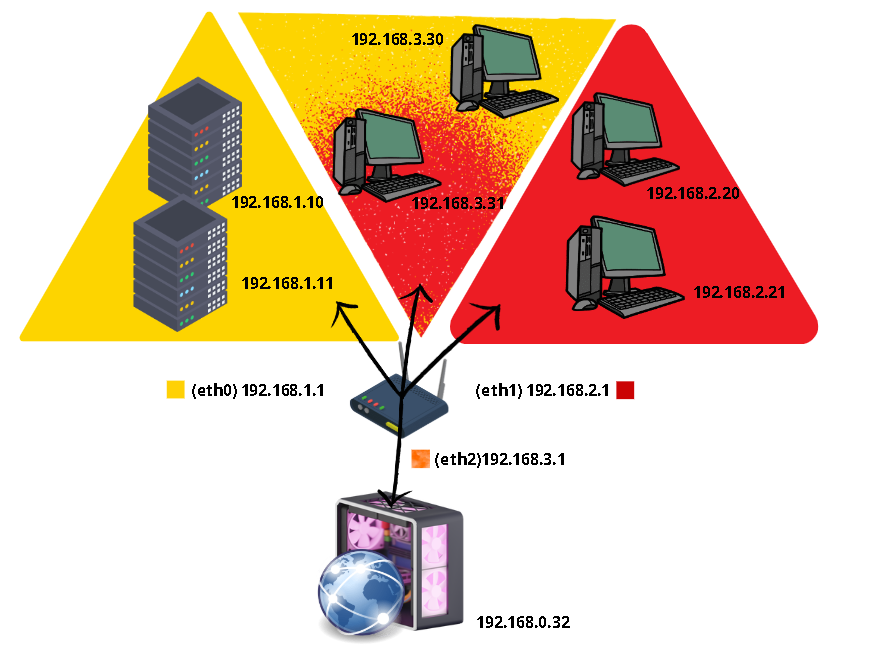

Configuració Completa de les Màquines Linux i Windows

Configuració Completa de les Màquines Linux i Windows

Configuració de xarxa dinàmica (perquè totes les màquines obtinguin una IP automàticament)

Configuració de xarxa dinàmica (perquè totes les màquines obtinguin una IP automàticament) A més, al final del post trobaràs un vídeo on es mostra pas a pas com es fa cada configuració!

A més, al final del post trobaràs un vídeo on es mostra pas a pas com es fa cada configuració!

Configuració de les Màquines Linux (Debian, Rocky i Ubuntu)

Configuració de les Màquines Linux (Debian, Rocky i Ubuntu)

Configuració de Xarxa Dinàmica

Configuració de Xarxa Dinàmica Per Debian i Ubuntu

Per Debian i Ubuntu

Optimització del Rendiment

Optimització del Rendiment

Instal·lació de l’Antivirus i el Tallafocs

Instal·lació de l’Antivirus i el Tallafocs Configuració de les Màquines Windows (Windows Server 2019, Windows 10 i Windows 11)

Configuració de les Màquines Windows (Windows Server 2019, Windows 10 i Windows 11) Instal·lació de Microsoft Sysinternals

Instal·lació de Microsoft Sysinternals