🔐 Polítiques de Contrasenyes: Què són i Com Implementar-les

Les polítiques de contrasenyes són un conjunt de normes que regulen la creació, gestió i ús de contrasenyes dins d’una organització o sistema. L’objectiu és protegir els accessos als sistemes, evitar intrusions i garantir la seguretat de les dades.

En una xarxa amb diversos segments, servidors i clients, una bona política de contrasenyes és clau per a la protecció de la infraestructura.

⚙ 1. Normes de Creació de Contrasenyes

Per garantir la robustesa de les contrasenyes, han de complir aquestes normes:

✅ Llargada mínima: 8-12 caràcters.

✅ Complexitat: Incloure majúscules, minúscules, números i caràcters especials.

✅ Evitar contrasenyes febles: No utilitzar paraules del diccionari ni patrons fàcils (p. ex., “12345” o “password”).

✅ No reutilitzar contrasenyes anteriors.

🔹 Exemple pràctic (Windows Active Directory):

- Accedeix a Group Policy Management.

- Defineix les normes a Password Policy, incloent:

- Minimum Password Length (mínim 8-12 caràcters).

- Password Complexity Requirements (força l’ús de majúscules, números i símbols).

⏳ 2. Gestió de Caducitat

Per evitar que una contrasenya compromesa sigui explotada durant molt temps:

✅ Canvi obligatori cada 60-90 dies.

✅ Històric de contrasenyes: L’usuari no pot reutilitzar les últimes 5-10 contrasenyes.

🔹 Exemple pràctic (Linux):

Edita el fitxer /etc/login.defs per establir la caducitat:

🚫 3. Gestió d’Errors i Blocatges

Per protegir el sistema contra intents d’accés no autoritzats:

✅ Intents fallits limitats: Després de 3-5 intents erronis, l’usuari és bloquejat.

✅ Temps de bloqueig: L’usuari queda inhabilitat durant 10-30 minuts abans de poder intentar-ho de nou.

✅ Alertes: L’administrador rep notificacions en cas de múltiples intents fallits.

🔹 Exemple pràctic (SSH a Linux):

Edita el fitxer /etc/ssh/sshd_config i estableix:

🔑 4. Autenticació Multifactor (MFA/2FA)

L’autenticació en dos passos (2FA) afegeix una capa extra de seguretat:

✅ A més de la contrasenya, es requereix un codi d’un dispositiu mòbil o una aplicació com Google Authenticator.

✅ Protegeix l’accés encara que la contrasenya sigui compromesa.

🔹 Exemple pràctic (Google Authenticator a Linux):

Instal·la libpam-google-authenticator:

Activa MFA editant /etc/pam.d/sshd i afegint:

📚 5. Educació i Conscienciació

És fonamental que els usuaris entenguin la importància de protegir les seves contrasenyes:

✅ No compartir contrasenyes amb ningú.

✅ No escriure-les en llocs insegurs (p. ex., notes adhesives al monitor).

✅ Utilitzar un gestor de contrasenyes (KeePass, Bitwarden).

🔹 Exemple pràctic:

Crear un document amb bones pràctiques i realitzar sessions de formació per als usuaris.

🖥 6. Implementació a Servidors i Clients

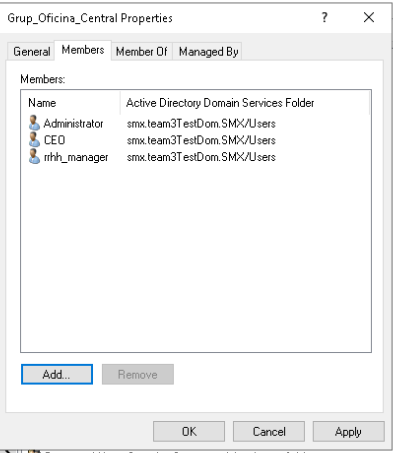

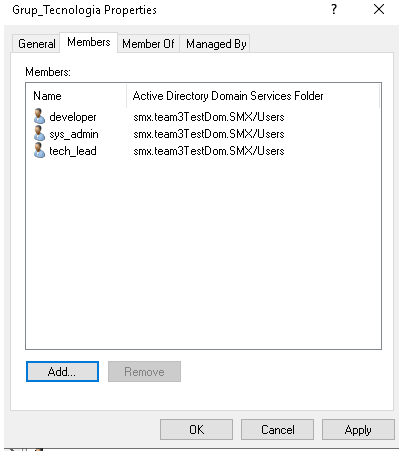

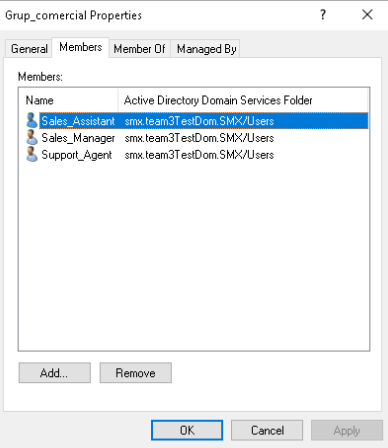

🔹 Servidor d’Autenticació (Active Directory, LDAP, etc.)

- Centralitza la gestió d’usuaris i contrasenyes.

- Defineix i aplica les normes de contrasenyes:

- Llargada mínima.

- Complexitat.

- Històric de contrasenyes.

🔹 Exemple pràctic (Windows Server):

- Configura un domini amb Active Directory.

- Aplica polítiques de contrasenyes mitjançant Group Policy Management.

🔹 Clients (Ordinadors i Dispositius de l’Usuari Final)

- Bloqueig automàtic de pantalla després de 5-10 minuts d’inactivitat.

- Integració amb el servidor d’autenticació per centralitzar el control de contrasenyes.

🔹 Exemple pràctic (Windows):

- Uneix els clients al domini d’Active Directory.

- Aplica les polítiques configurades perquè cada usuari compleixi les normes.

🚨 7. Resposta a Incidents Relacionats amb Contrasenyes

🛑 Escenari 1: Compromís d’una Contrasenya

📌 Riscos: Un usuari ha filtrat (o se li ha robat) la contrasenya.

✅ Resposta immediata:

✔ Bloquejar immediatament el compte afectat.

✔ Forçar un canvi de contrasenya.

✔ Notificar l’usuari i investigar l’origen de la filtració.

✅ Mesures preventives:

✔ Implementar MFA per reduir riscos futurs.

✔ Auditar l’activitat de l’usuari per detectar accessos no autoritzats.

⚠ Escenari 2: Atacs de Força Bruta

📌 Riscos: Un atacant intenta accedir provant múltiples contrasenyes.

✅ Resposta immediata:

✔ Bloquejar les IP sospitoses.

✔ Augmentar la complexitat de les contrasenyes obligatòries.

✔ Configurar un límit d’intents fallits més restrictiu.

✅ Mesures preventives:

✔ Activar un firewall (UFW a Linux o Windows Firewall).

✔ Utilitzar autenticació amb clau pública per a SSH en lloc de contrasenyes.

🎯 Conclusió

Amb aquestes polítiques de contrasenyes:

🔹 Es millora la seguretat dels sistemes.

🔹 Es minimitza el risc d’atacs i accessos no autoritzats.

🔹 Els usuaris adopten millors pràctiques per protegir la informació.

Implementar i mantenir aquestes polítiques és fonamental per a la ciberseguretat de qualsevol organització. 🔐✅

Mesures de Seguretat Passives

Mesures de Seguretat Passives Introducció

Introducció Inundacions

Inundacions Mesures de protecció:

Mesures de protecció: Foc

Foc Corts elèctrics

Corts elèctrics Pèrdua de dades

Pèrdua de dades Robatori o accés no autoritzat

Robatori o accés no autoritzat Falles de hardware

Falles de hardware Desastres naturals (terratremols, tempestes)

Desastres naturals (terratremols, tempestes) Errors humans

Errors humans Conclusió

Conclusió Vídeo de la configuració del DNS

Vídeo de la configuració del DNS